1. SORM – 官方窃听

最明显的方式是国家官方窃听。

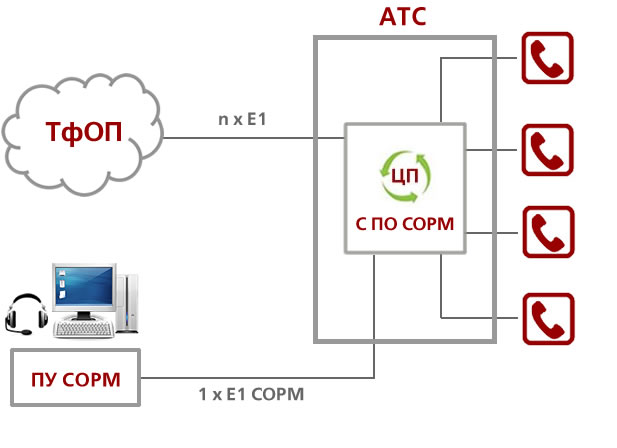

在世界上许多国家,电话公司有义务为主管当局提供电话线路。例如,在俄罗斯,实际上,这在技术上是通过SORM完成的 – 一种提供操作搜索活动功能的技术手段系统。

每个运营商必须在其PBX上安装集成的SORM模块。

如果电信运营商没有在其PBX设备上安装窃听所有用户的电话,其在俄罗斯的许可将被取消。类似的总窃听计划在哈萨克斯坦,乌克兰,美国,英国(拦截现代化计划,Tempora)和其他国家都很活跃。

每个人都知道政府官员和情报人员的销售情况。如果他们可以在“上帝模式”下访问系统,那么您也可以获得相应的费用。在所有的州系统中,在俄罗斯SORM – 一个大混乱,通常俄罗斯razdolbaystvo。大多数技术人员实际上具有非常低的资格,这允许特殊服务本身未被注意到的未经授权的系统访问。

通信运营商无法控制何时以及哪些用户正在收听SORM线路。操作员不检查特定用户是否有法院命令窃听。

“你正在对有组织犯罪集团的调查提起刑事诉讼,其中列出了10个问题。您需要倾听与此调查无关的人。你刚刚完成这个号码,并说你有一个操作信息,这是一个犯罪集团的领导者之一的数字,“说来自网站的知识渊博的人”Agentura.ru“。

因此,通过SORM,您可以“合法”的理由倾听任何人的意见。这是一种安全的连接。

2.通过操作员聆听

一般而言,蜂窝运营商没有任何问题地观看呼叫列表和移动电话移动的历史,其在其物理位置的不同基站中注册。要接收呼叫记录,与特殊服务一样,运营商需要连接到SORM系统。

根据新的俄罗斯法律,运营商将被要求存储所有用户对话的录音,从六个月到三年(现在协商确切的日期)。该法于2018年生效。

3.连接到信号网络SS7

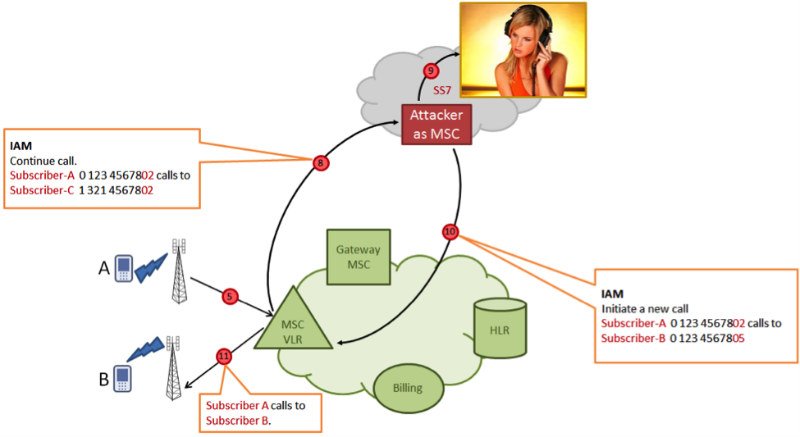

知道受害者的数量后,可以通过信令协议SS7(7号信令系统)中的漏洞连接到蜂窝网络的网络运营商来收听电话。

安全专家以这种方式描述这种技术。

攻击者捎带所SS7信令网络,其中,所述信道发送一个信令消息发送路由信息对于SM(SRI4SM)上,表示作为一个参数被攻击用户A响应于该用户的归属网络攻击者A的电话号码发送一些技术资料:IMSI(国际订户身份)以及当前为用户服务的MSC交换机的地址。

接下来,一个消息插入用户数据(ISD)攻击者介绍了VLR数据库更新的用户配置文件中它改变了计费系统,以解决自己的,psevdobillingovoy系统的地址。然后,攻击方进行呼出呼叫时,打开开关,而不是实际的计费系统,以攻击系统,给出了一个指令切换到呼叫重定向到第三方,再由攻击者控制。在此第三方会议呼叫是从三个用户,其中两个是真实的(主叫方和被叫B)和嵌入式第三和未经授权的入侵者都可以选择收听和录制谈话。

该计划非常有效。专家表示,在开发SS7信号网络时,它没有包含防止此类攻击的机制。假设该系统已经关闭并且不受外部连接的影响,但实际上攻击者可以找到加入该信令网络的方法。

通过SS7网络,您可以连接到在世界任何地方,例如在一个贫穷的非洲国家 – 你会得到接入交换机在俄罗斯,美国,欧洲和其他国家的所有运营商。这种方法可以让你收听到世界上的任何电话,甚至在地球的另一边。拦截来袭的短信任何电话通过USSD请求也进行了小学,以及资产转让(详见谢尔盖和梅德Kurbatov Puzankova的呈现在黑客大会PHDays IV)。

4.连接电缆

该文件斯诺登成为众所周知,情报机构不仅是“正式”通过通信开关听电话,也可直接连接到光纤,记录所有的交通完全。这可以让你收听外国运营商,谁不给听正式安装设备上的交流。

对于国际间谍活动来说,这可能是一种相当罕见的做法。由于俄罗斯等地的电话交换机都是听音设备,因此没有特别需要连接光纤。也许,使用此方法仅在本地自动电话交换机上拦截和记录本地网络中的流量是有意义的。例如,记录公司内部的谈判,如果它们是在本地PBX中实现的,或是通过VoIP实现的。

5.安装间谍木马

在家庭层面,在手机,Skype和其他程序上收听用户对话的最简单方法就是在他的智能手机上安装特洛伊木马程序。这种方法适用于所有人,它不需要国家特殊服务或法院判决的权限。

在国外,执法机构经常购买使用Android和iOS中未知的0day漏洞安装程序的特殊木马。按照权力结构的顺序,这些特洛伊木马正在由Gamma Group(FinFisher Trojan)等公司开发。

除非有必要激活智能手机的麦克风和录音,否则俄罗斯执法机构没有多大意义来放置特洛伊木马,即使用户不在手机上讲话也是如此。在其他情况下,使用窃听器可完美处理SORM。因此,俄罗斯的特殊服务不会积极引入特洛伊木马。但是对于非官方用途,它是最受欢迎的黑客工具。

妻子窥探丈夫,商人研究竞争对手的活动。在俄罗斯,特洛伊木马软件被广泛用于私人客户的窃听。

特洛伊木马程序以各种方式安装在智能手机上:通过虚假软件更新,通过电子邮件发送虚假应用程序,通过Android中的漏洞或iTunes等流行软件。

程序中的新漏洞每天都会被发现,然后非常缓慢地关闭。例如,Trojan FinFisher是通过iTunes中的一个漏洞安装的,苹果公司从2008年到2011年没有关闭。通过这个洞,可以代表Apple在受害者的计算机上安装任何软件。

也许,在你的智能手机上已经安装了木马。你不认为智能手机的电池最近放电的速度比它应该的快一点吗?

6.更新应用程序

而不是安装一个特殊的间谍木马攻击者可以做的更聪明:选择您自愿在你的智能手机上安装,然后给他充分的权力来访问电话,通话记录和传输数据到远程服务器的应用程序。

例如,它可以是通过移动应用程序的“左”目录分发的流行游戏。乍一看,通常的游戏,但具有窃听和录制对话的功能。很方便。用户自己允许程序上线,在那里它发送带有记录对话的文件。

作为选项,可以添加恶意应用程序功能作为更新。

7.假冒基站

伪造基站具有比真实BS更强的信号。因此,它拦截用户流量并允许您操纵手机上的数据。众所周知,虚假基站被国外执法机构广泛使用。

在美国,名为StingRay的假BS的模型很受欢迎。

不仅执法机构使用此类设备。例如,中国的商家经常使用虚假的BS将垃圾邮件大量邮寄到半径为几百米的移动电话中。一般来说,在中国,“假蜂窝”的生产正在投入使用,因此在本地商店中找到类似的装置在字面上组装在膝盖上是没有问题的。

8.黑客femtocells

最近,一些公司使用毫微微蜂窝基站 – 低功率微型蜂窝通信站,它拦截覆盖区内移动电话的流量。该femtocell允许您在将呼叫重定向到蜂窝运营商的基站之前记录公司所有员工的呼叫。

因此,对于用户的窃听,需要建立您的毫微微蜂窝基站或破解运营商的原始毫微微蜂窝基站。

9.用于远程收听的移动综合体

在这种情况下,无线电天线安装在用户附近(工作距离最远为500米)。连接到计算机的定向天线拦截电话的所有信号,在工作结束时它被简单地带走。

不像假的毫微微蜂窝基站或木马是一个恶意的用户不需要担心如何闯入的地方,设置毫微微蜂窝基站,然后将其删除(或删除该木马程序,不留黑客的痕迹)。

现代PC的能力足够,记录在一个大数目的频率的GSM信号,然后破解使用加密彩虹表(这里的已知的本领域技术人员在卡斯滕零技术的描述)。

如果你自愿携带一个普遍的bug,那么自动收集一个大的档案。唯一的问题是谁需要这个文件。但如果有必要的话,他可以毫不费力地获得它。