Au cœur de l’authentification à deux facteurs est l’utilisation de faisceaux traditionnels non seulement « login-mot de passe », mais aussi un niveau de protection supplémentaire – le second facteur que l’on appelle, la possession dont il est nécessaire de confirmer pour accéder à un compte ou d’autres données.

L’exemple le plus simple d’authentification à deux facteurs, auquel chacun de nous est constamment confronté, est le retrait de l’argent via un guichet automatique. Pour obtenir de l’argent, vous avez besoin d’une carte que vous possédez et d’un code PIN que vous seul connaissez. Après avoir sécurisé votre carte, un attaquant ne pourra pas retirer d’argent sans connaître le code PIN et de la même manière ne peut pas obtenir d’argent en le sachant, mais sans avoir de carte.

Par le même principe d’authentification à deux facteurs, vous pouvez accéder à vos comptes sur les réseaux sociaux, le courrier et d’autres services. Le premier facteur est la combinaison du login et du mot de passe, et dans le rôle du second, les 5 éléments suivants peuvent agir.

Codes SMS

La confirmation à l’aide des codes SMS fonctionne très simplement. Vous, comme d’habitude, entrez votre identifiant et votre mot de passe, puis votre numéro de téléphone SMS est accompagné d’un code que vous devez saisir pour vous connecter à votre compte. C’est tout. La prochaine fois que vous vous connectez, un autre code SMS est envoyé, valide uniquement pour la session en cours.

Avantages

- Générez de nouveaux codes chaque fois que vous vous connectez. Si les attaquants interceptent votre identifiant et votre mot de passe, ils ne peuvent rien faire sans le code.

- Accrochez-vous au numéro de téléphone. Sans votre téléphone, vous ne pouvez pas entrer.

Désavantages

- S’il n’y a pas de signal de réseau cellulaire, vous ne pourrez pas vous connecter.

- Il y a une probabilité théorique de changer le numéro par le service de l’opérateur ou des employés des salons de communication.

- Si vous êtes autorisé et recevez des codes sur le même périphérique (par exemple, un smartphone), la protection cesse d’être à deux facteurs.

Applications d’authentification

google authentator “width =” 630 “height =” 368 “/>

google authentator “width =” 630 “height =” 368 “/>Ce mode de réalisation est en grande partie similaire à la précédente, avec la seule différence que, au lieu d’obtenir un code par SMS, ils sont générés sur le dispositif en utilisant une application spéciale (Google authentificateur, Authy). Lors de l’installation, vous recevez une clé primaire (le plus souvent – sous la forme d’un QR-code), à partir duquel, avec l’aide d’algorithmes cryptographiques pour la génération de mots de passe uniques avec une période de validité de 30 à 60 secondes. Même en supposant que les pirates puissent intercepter 10, 100 ou même 1 000 mots de passe, il est tout simplement impossible de prédire avec eux le prochain mot de passe.

Avantages

- L’authentificateur n’a pas besoin d’un signal du réseau cellulaire, il suffit de se connecter à Internet lors de la configuration initiale.

- Prise en charge de plusieurs comptes dans un seul authentificateur.

Désavantages

- Si les attaquants ont accès à la clé primaire de votre appareil ou en piratant le serveur, ils peuvent générer des mots de passe futurs.

- Lorsque vous utilisez un authentificateur sur le même périphérique à partir duquel vous entrez, la double facteur est perdue.

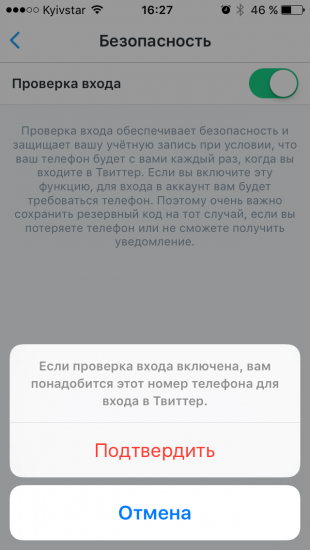

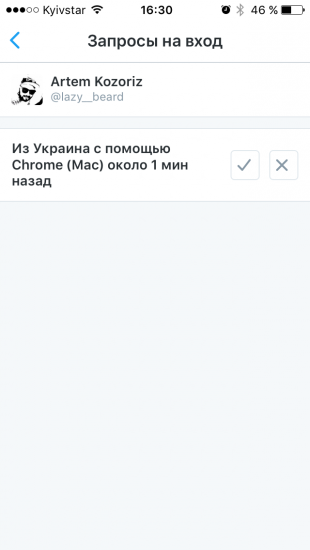

Vérifier la connexion avec les applications mobiles

Ce type d’authentification peut être appelé collection de solyanka parmi toutes les précédentes. Dans ce cas, au lieu de demander des codes ou des mots de passe à usage unique, vous devez confirmer l’entrée de votre appareil mobile avec l’application de service installée. Une clé privée est stockée sur l’appareil, qui est vérifiée à chaque connexion. Il fonctionne sur Twitter, Snapchat et divers jeux en ligne. Par exemple, lorsque vous entrez votre Twitter compte dans une version web, vous entrez un login et mot de passe, puis sur le smartphone recevez une notification avec une demande d’entrée après confirmation que votre ceinture est ouvert dans le navigateur.

Avantages

- Vous n’avez pas besoin d’entrer quoi que ce soit à l’entrée.

- Indépendance du réseau cellulaire.

- Prise en charge de plusieurs comptes dans une seule application.

Désavantages

- Si les attaquants interceptent la clé privée, ils pourront vous emprunter l’identité.

- La signification de l’authentification à deux facteurs est perdue lors de l’utilisation du même périphérique pour entrer.

Jetons de matériel

Les jetons physiques (ou matériels) constituent le moyen le plus fiable d’authentification à deux facteurs. En tant que périphériques distincts, les jetons matériels, contrairement à toutes les méthodes ci-dessus, ne perdront en rien leur composant à deux facteurs. Le plus souvent, ils sont présentés sous la forme de porte-clés USB avec leur propre processeur qui génère des clés cryptographiques qui sont automatiquement saisies lors de la connexion à un ordinateur. Le choix de la clé dépend du service spécifique. Google, par exemple, recommande l’utilisation des jetons FIDO U2F, à partir de 6 dollars sans frais de port.

Avantages

- Pas de SMS et d’applications.

- Pas besoin d’un appareil mobile.

- C’est un appareil complètement indépendant.

Désavantages

- Besoin d’acheter séparément.

- Non pris en charge dans tous les services.

- Lorsque vous utilisez plusieurs comptes, vous devrez transporter tout un tas de jetons.

Clés de sauvegarde

En fait, il ne s’agit pas d’une méthode distincte, mais d’une option de sauvegarde en cas de perte ou de vol du smartphone, accompagné de mots de passe uniques ou de codes de confirmation. Lors de la configuration de l’authentification à deux facteurs dans chaque service, vous disposez de plusieurs clés de sauvegarde pour les situations d’urgence. Avec leur aide, vous pouvez vous connecter à votre compte, défaire les appareils personnalisés et en ajouter de nouveaux. Ces clés doivent être stockées dans un endroit sûr, et non sous la forme d’une capture d’écran sur un smartphone ou d’un fichier texte sur l’ordinateur.

Comme vous pouvez le constater, l’authentification à deux facteurs présente certaines nuances, mais elles ne semblent compliquées qu’au premier abord. Quel devrait être le ratio idéal de protection et de commodité, chacun décide pour lui-même. Mais dans tous les cas, tous les problèmes sont justifiés par une vengeance en ce qui concerne la sécurité des données de paiement ou des informations personnelles non destinées aux yeux des autres.

Là où il est possible et nécessaire d’inclure une authentification à deux facteurs, ainsi que les services pris en charge, vous pouvez lire ici.