1. SORM – escuchas telefónicas oficiales

La forma más obvia es la escucha telefónica oficial del estado.

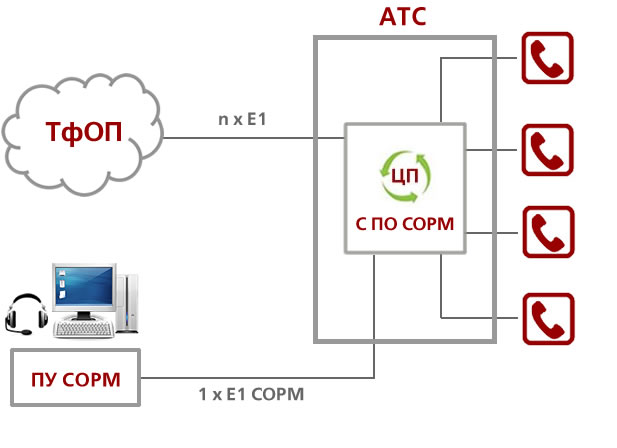

En muchos países del mundo, las compañías telefónicas están obligadas a proporcionar acceso a las líneas telefónicas para las autoridades competentes. Por ejemplo, en Rusia, en la práctica, esto se hace técnicamente a través del SORM, un sistema de medios técnicos para proporcionar las funciones de las actividades de búsqueda operativa.

Cada operador debe instalar un módulo SORM integrado en su PBX.

Si el operador de telecomunicaciones no se ha instalado en su equipo PBX para interceptar todos los teléfonos de los usuarios, su licencia en Rusia será cancelada. Programas similares de escuchas telefónicas totales están activos en Kazajstán, Ucrania, los Estados Unidos, el Reino Unido (Programa de Modernización de la Intercepción, Tempora) y otros países.

Todo el mundo conoce las ventas de funcionarios del gobierno y oficiales de inteligencia. Si tienen acceso al sistema en el “modo Dios”, entonces por la tarifa adecuada también puede obtenerlo. Como en todos los sistemas estatales, en el SORM ruso – un gran lío y razdolbaystvo típicamente ruso. La mayoría de los técnicos realmente tienen calificaciones muy bajas, lo que permite el acceso no autorizado al sistema sin que los propios servicios especiales lo noten.

Los operadores de comunicación no controlan cuándo y cuáles de los suscriptores están escuchando en líneas SORM. El operador no verifica si hay una orden judicial para que un usuario en particular intervenga.

“Usted está tomando un caso criminal sobre la investigación de un grupo delictivo organizado, que enumera 10 asuntos. Necesita escuchar a una persona que no está relacionada con esta investigación. Acaba de terminar este número y decir que tiene información operativa de que este es el número de uno de los líderes de un grupo delictivo, “dicen personas conocedoras del sitio” Agentura.ru “.

Por lo tanto, a través de SORM puedes escuchar a cualquier persona por motivos “legítimos”. Esta es una conexión tan segura.

2. Escuchando a través del operador

Los operadores celulares en general, sin ningún problema, miran la lista de llamadas y el historial de movimientos de teléfonos móviles, que está registrado en diferentes estaciones base en su ubicación física. Para recibir registros de llamadas, como con los servicios especiales, el operador necesita conectarse al sistema SORM.

Según las nuevas leyes rusas, los operadores deberán almacenar grabaciones de audio de todas las conversaciones de los usuarios de seis meses a tres años (ahora se negocia la fecha exacta). La ley entra en vigor en 2018.

3. Conexión a la red de señal SS7

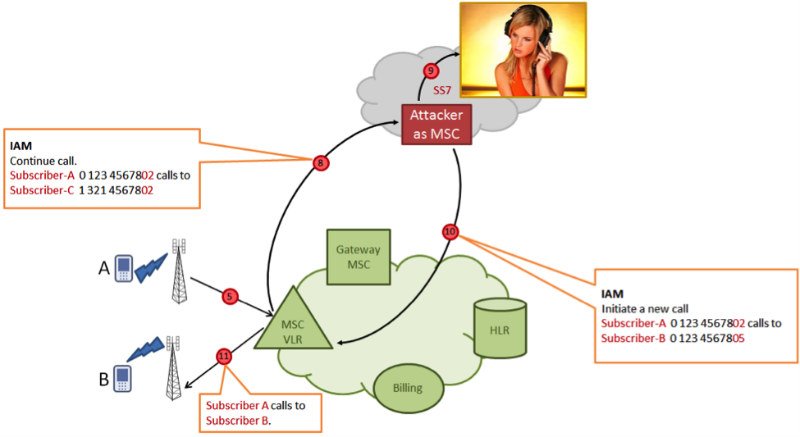

Conociendo el número de víctimas, es posible escuchar el teléfono conectándose al operador de red de la red celular mediante vulnerabilidades en el protocolo de señalización SS7 (Sistema de señalización N. ° 7).

Los especialistas en seguridad describen esta técnica de esta manera.

El atacante lleva a cuestas en la red de señalización SS7, en el que el canal envía un mensaje de señalización Enviar Información de rutas Para SM (SRI4SM), indicando como parámetro para el número de teléfono del usuario A. atacado En respuesta a la red doméstica del abonado atacante A envía alguna información técnica: IMSI (identidad internacional del abonado) y la dirección del conmutador MSC que actualmente está sirviendo al suscriptor.

A continuación, un atacante con un mensaje Introducir Datos de Abonado (ISD) introduce la base de datos VLR perfil de abonado actualizado cambiante en el que la dirección del sistema de facturación para hacer frente a sus propios sistemas, psevdobillingovoy. Entonces, cuando la parte atacada hace una llamada saliente, se convierte el interruptor en lugar del sistema de facturación real a un sistema de ataque que da una directiva para cambiar a redirigir la llamada a un tercero, de nuevo controlado por un atacante. En esta tercera llamada de conferencia a tres iba de suscriptores, de los cuales dos son reales (el que llama A y llamado B) y el tercero no autorizado y robo incrustado puede escuchar y grabar la conversación.

El esquema funciona bastante. Los expertos dicen que al desarrollar la red de señal SS7, no incluyó mecanismos para protegerse contra tales ataques. Se asumió que este sistema ya está cerrado y protegido de la conexión externa, pero en la práctica un atacante puede encontrar una forma de unirse a esta red de señalización.

Puede conectarse a la red SS7 en cualquier país del mundo, por ejemplo, en un país africano pobre, y tendrá acceso a conmutadores de todos los operadores en Rusia, EE. UU., Europa y otros países. Este método le permite escuchar a cualquier suscriptor en el mundo, incluso en el otro lado del mundo. La interceptación de los SMS entrantes de cualquier suscriptor también se lleva a cabo simplemente transfiriendo el saldo a través de la solicitud USSD (para más detalles, vea el discurso de Sergey Puzankov y Dmitry Kurbatov en la conferencia de piratería de PHDays IV).

4. Conectando al cable

De los documentos de Edward Snowden se supo que los servicios de inteligencia no solo escuchan teléfonos “oficialmente” a través de interruptores de comunicación, sino que también se conectan directamente a la fibra, registrando todo el tráfico en su totalidad. Esto le permite escuchar operadores extranjeros que no le permiten instalar oficialmente equipos de escucha en su PBX.

Esta es probablemente una práctica bastante rara para el espionaje internacional. Dado que el intercambio telefónico en Rusia y en todas partes es el equipo de escucha, no hay una necesidad especial de conectarse a la fibra. Tal vez, tiene sentido usar este método solo para interceptar y registrar el tráfico en las redes locales en las centrales telefónicas automáticas locales. Por ejemplo, para registrar negociaciones internas en la empresa, si se implementan dentro de una PBX local o a través de VoIP.

5. Instalación del Spy Trojan

En el hogar, la forma más fácil de escuchar las conversaciones del usuario en el teléfono móvil, Skype y otros programas es simplemente instalar el troyano en su teléfono inteligente. Este método está disponible para todos, no requiere la autoridad de los servicios especiales del estado ni la decisión del tribunal.

En el exterior, los organismos encargados de hacer cumplir la ley a menudo compran troyanos especiales que usan las vulnerabilidades desconocidas de 0 días en Android e iOS para instalar programas. Tales troyanos por orden de estructuras de poder están siendo desarrollados por compañías como Gamma Group (Trophy FinFisher).

Las agencias rusas de aplicación de la ley no tienen mucho sentido poner troyanos, a menos que sea necesario activar el micrófono y grabar el teléfono inteligente, incluso si el usuario no habla por el teléfono móvil. En otros casos, con una escuchas telefónicas se maneja perfectamente SORM. Por lo tanto, los servicios especiales rusos no introducen activamente troyanos. Pero para uso no oficial es una herramienta de piratería favorita.

Las esposas espían a sus maridos, los empresarios estudian las actividades de los competidores. En Rusia, el software troyano se utiliza ampliamente para realizar escuchas telefónicas por parte de clientes privados.

El troyano está instalado en el teléfono inteligente de varias maneras: a través de una actualización de software falsa, por correo electrónico con una aplicación falsa, a través de una vulnerabilidad en Android o en un software popular como iTunes.

Las nuevas vulnerabilidades en los programas se encuentran literalmente todos los días, y luego se cierran muy lentamente. Por ejemplo, Trojan FinFisher se instaló a través de una vulnerabilidad en iTunes, que Apple no cerró de 2008 a 2011. A través de este agujero, fue posible instalar en la computadora de la víctima cualquier software en nombre de Apple.

Tal vez, en su teléfono inteligente ya está instalado un troyano. ¿No creía que la batería del teléfono inteligente se había descargado recientemente un poco más rápido de lo que debería?

6. Actualizando la aplicación

En lugar de instalar un troyano atacante especial software espía puede hacer más inteligente: seleccione la aplicación que se instala de forma voluntaria en el teléfono inteligente, y luego le da plena autoridad para tener acceso a las llamadas telefónicas, grabación y transmisión de datos a un servidor remoto de llamadas.

Por ejemplo, puede ser un juego popular que se distribuye a través de los directorios “izquierdos” de aplicaciones móviles. A primera vista, el juego habitual, pero con la función de escuchas telefónicas y grabación de conversaciones. Muy conveniente. El usuario mismo permite que el programa se conecte, donde envía archivos con conversaciones grabadas.

Como opción, la funcionalidad de la aplicación maliciosa se puede agregar como una actualización.

7. Estación base falsificada

Una estación base falsificada tiene una señal más fuerte que una BS real. Debido a esto, intercepta el tráfico del suscriptor y le permite manipular datos en el teléfono. Se sabe que las estaciones de base falsas son ampliamente utilizadas por las agencias de aplicación de la ley en el extranjero.

En los EE. UU., El modelo de BS falso llamado StingRay es popular.

Y no solo las agencias de aplicación de la ley usan tales dispositivos. Por ejemplo, los comerciantes en China a menudo usan BS falsos para enviar spam masivo a teléfonos móviles que están dentro de un radio de cientos de metros alrededor. Generalmente en China, la producción de “panales falsos” se pone en funcionamiento, por lo que en las tiendas locales no hay ningún problema para encontrar un dispositivo similar montado literalmente en la rodilla.

8. Hackear femtoceldas

Recientemente, algunas empresas utilizan femtocélulas: estaciones de comunicación celular en miniatura de baja potencia, que interceptan el tráfico de teléfonos móviles en el área de cobertura. Esta femtocell le permite grabar llamadas de todos los empleados de la compañía antes de redireccionar las llamadas a la estación base de los operadores celulares.

En consecuencia, para la escucha telefónica del abonado se requiere establecer su femtocelda o romper la femtocelda original del operador.

9. Complejo móvil para escuchar a distancia

En este caso, la antena de radio se instala cerca del suscriptor (funciona a una distancia de hasta 500 metros). Una antena direccional, conectada a la computadora, intercepta todas las señales del teléfono, y al final del trabajo simplemente se la quita.

A diferencia de las femtoceldas falsos o troyano es un usuario malicioso no tiene que preocuparse de cómo introducirse en el lugar y establecer el femtocell, y luego lo elimina (o eliminar el troyano, sin dejar rastro de la piratería).

Las capacidades de las PC modernas son suficientes para grabar una señal GSM en un gran número de frecuencias, y luego descifrar la encriptación usando tablas rainbow (aquí hay una descripción de la técnica de un conocido especialista en el campo de Carsten Zero).

Si voluntariamente lleva consigo un error universal, entonces automáticamente recopila un gran expediente sobre usted. La única pregunta es quién necesitará este archivo. Pero si es necesario, puede obtenerlo sin mucha dificultad.