1. SORM – официално подслушване

Най-очевиден е официалният подслушване от държавата.

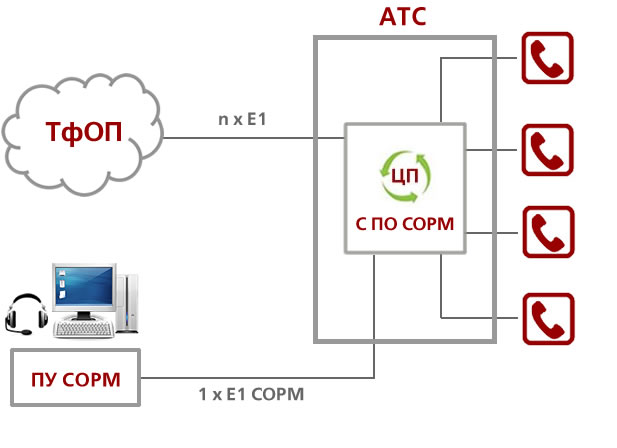

В много страни по света телефонните компании са задължени да предоставят достъп до телефонни линии за компетентните органи. Например в Русия на практика това се прави технически чрез SORM – система от технически средства за осигуряване на функциите на оперативно-търсещи дейности.

Всеки оператор трябва да инсталира интегриран SORM модул на неговата централа.

Ако телекомуникационният оператор не е инсталирал на своите телефонни централи телефонната си апаратура, за да подслушва всички телефони на потребителите, неговият лиценз в Русия ще бъде отменен. В Казахстан, Украйна, Съединените щати, Обединеното кралство (Програма за модернизация на прихващане, Tempora) и други страни действат подобни програми за общо прослушване.

Всеки знае продажбите на държавни служители и разузнавателни служители. Ако имат достъп до системата в “Божия режим”, тогава за съответната такса можете да я получите. Както във всички държавни системи, в руския SORM – голяма бъркотия и обикновено руско razdolbaystvo. Повечето техници всъщност имат много ниска квалификация, която позволява неоторизиран достъп до системата, незабелязана от самите специални служби.

Комуникационните оператори не контролират кога и кои от абонатите слушат на SORM линии. Операторът не проверява дали има съдебно разпореждане за конкретен потребител, за да подслушва.

“Вие приемате наказателно дело за разследване на организирана престъпна група, в която са изброени 10 въпроса. Трябва да слушате човек, който не е свързан с това разследване. Просто завърши този брой и кажете, че разполагате с оперативна информация, че това е броят на един от лидерите на престъпна група “, казват хора, запознати с информацията от сайта” Агенция.ru “.

По този начин, чрез SORM можете да слушате всеки на “основателни” основания. Това е такава сигурна връзка.

2. Слушане чрез оператора

Клетъчните оператори като цяло, без никакви проблеми, гледат списъка с повиквания и историята на движенията на мобилните телефони, които са регистрирани в различни базови станции в своето физическо местоположение. За да получавате записи за обаждания, както при специалните услуги, операторът трябва да се свърже със системата SORM.

Съгласно новите руски закони операторите ще трябва да съхраняват аудиозаписи на разговорите на всички потребители от шест месеца до три години (точната дата вече е договорена). Законът влиза в сила през 2018 г.

3. Свързване към сигналната мрежа SS7

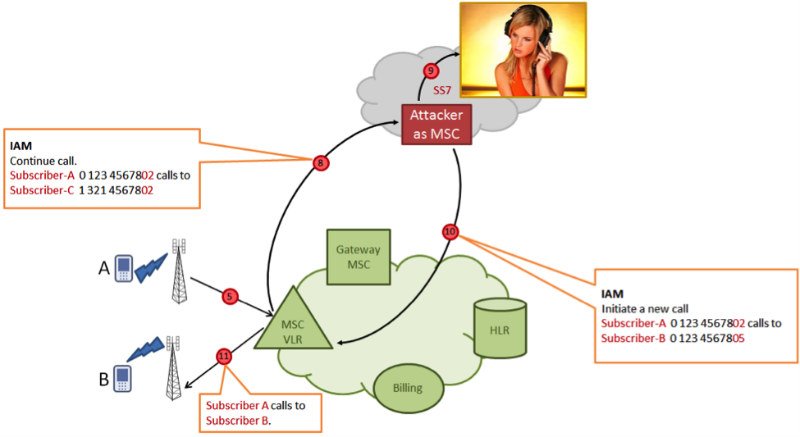

Познавайки броя на жертвата, възможно е да слушате телефона, като се свързвате с мрежовия оператор на клетъчната мрежа чрез уязвимости в сигнализиращия протокол SS7 (Система за сигнализация № 7).

Специалистите по сигурността описват тази техника по този начин.

Нападателят piggybacks на сигнализация мрежа SS7, в който каналът изпраща съобщение сигнализация Изпрати Routing Info За SM (SRI4SM), което показва, като параметър към телефонния номер на нападнати потребител А. В отговор на абоната домашна мрежа хакер A изпраща техническа информация: IMSI (International Subscriber Identity) и адреса на превключвателя MSC, който понастоящем обслужва абоната.

На следващо място, с хакер, съобщение Insert абонатните данни (ISD) въвежда VLR база данни се обновява профила на абонат се променя в него на адреса на система за таксуване, за да разрешат собствените си, psevdobillingovoy системи. След това, когато нападнат партията прави изходящо повикване, се оказва ключа вместо действителната система за таксуване на система за атака, която дава директива, за да превключите да пренасочи повикването на трета страна, отново се контролира от един нападател. На тази трета партийна конференция повикване става от три абонати, две от които са в реално (обаждащия А и призова B) и вградения трета и нежелан посетител да слушате и записвате разговора.

Схемата съвсем работи. Експертите казват, че при разработването на сигналната мрежа SS7 не са включени механизми за защита срещу такива атаки. Предполага се, че тази система вече е затворена и защитена от външна връзка, но на практика нападателят може да намери начин да се присъедини към тази сигнализираща мрежа.

Чрез мрежата SS7, можете да се свържете с всяка точка на света, например в една бедна африканска държава – и ще получите ключове за достъп на всички оператори в Русия, САЩ, Европа и други страни. Този метод ви позволява да слушате всеки абонат в света, дори от другата страна на земното кълбо. Intercept входящи SMS всеки телефон също извършват елементарни, както и прехвърлянето на баланса, чрез USSD-заявка (за подробности вижте представянето на Сергей и Дмитрий Kurbatov Puzankova на хакерски конферентни PHDays IV).

4. Свързване към кабела

Документите Едуард Сноудън стана известно, че разузнавателните агенции не са само “официално” да слушате телефон чрез комутатор комуникация, но и пряко свързани с фибри, запис на целия трафик изцяло. Това ви позволява да слушате чуждестранни оператори, които не ви позволяват официално да инсталирате слушащо устройство на тяхната централа.

Това вероятно е доста рядка практика за международен шпионаж. Тъй като телефонната централа в Русия и така навсякъде е оборудването за слушане, няма нужда да се свързвате с влакното. Може би има смисъл да се използва този метод само за прехващане и записване на трафик в локални мрежи на местни автоматични телефонни централи. Например, да записвате вътрешните преговори в компанията, ако те се изпълняват в местна централа или чрез VoIP.

5. Инсталиране на Spy Trojan

На ниво домакинство, най-лесният начин да слушате разговорите на потребителя на мобилния телефон, Skype и други програми е просто да инсталирате троянеца на своя смартфон. Този метод е достъпен за всички, той не изисква правомощията на държавните специални служби или съдебното решение.

В чужбина правоприлагащите органи често купуват специални троянци, които използват неизвестните уязвимости на ден в Android и iOS за инсталиране на програми. Такива троянски коне от порядъка на силови структури се разработват от компании като Gamma Group (FinFisher Trojan).

Руските правоохранителни органи нямат много смисъл да пускат троянски коне, освен ако не е необходимо да активирате микрофона на смартфона и да го записвате, дори ако потребителят не говори на мобилния телефон. В други случаи, с подслушване е SORM. Ето защо, руските специални служби не активно въвеждат троянци. Но за неофициална употреба е любимо средство за хакерство.

Съпругите шпионират съпрузите си, бизнесмените изучават дейността на конкурентите. В Русия троянският софтуер се използва широко за подслушване от частни клиенти.

Троянският тип е инсталиран на смартфона по различни начини: чрез фалшива актуализация на софтуера, чрез електронна поща с фалшиво приложение, чрез уязвимост в Android или в популярен софтуер като iTunes.

Новите уязвимости в програмите се откриват буквално всеки ден и след това бавно се изключват. Например, Trojan FinFisher е инсталиран чрез уязвимост в iTunes, която Apple не е затворила от 2008 до 2011. Чрез тази дупка беше възможно да се инсталира на компютъра на жертвата всеки софтуер от името на Apple.

Може би на вашия смартфон вече е инсталиран троянски кон. Не мислихте ли, че батерията на смартфона наскоро беше изчерпана малко по-бързо, отколкото би трябвало да бъде?

6. Актуализиране на приложението

Вместо да инсталирате специален шпионски софтуер троянски хакер може да направи по-умен: изберете приложението, което доброволно се инсталира на вашия смартфон, а след това му даде пълната власт да имат достъп до телефонни разговори, запис и предаване на данни към отдалечен сървър повикване.

Например, тя може да бъде популярна игра, която се разпространява чрез “левите” директории на мобилни приложения. На пръв поглед, обичайната игра, но с функция за подслушване и записване на разговори. Много удобно. Самият потребител позволява на програмата да стартира онлайн, където изпраща файлове със записани разговори.

Като опция функцията за злонамерени приложения може да се добави като актуализация.

7. Фалшива базова станция

Фалшивата базова станция има по-силен сигнал от истинската BS. Благодарение на това тя пречи на трафика на абоната и ви позволява да манипулирате данните по телефона. Известно е, че погрешните базови станции се използват широко от правоохранителните органи в чужбина.

В САЩ моделът на фалшивата BS, наречена StingRay, е популярен.

И не само правоприлагащите органи използват такива устройства. Например търговците в Китай често използват фалшиви BS за масово изпращане на спам на мобилни телефони, които са на радиус от стотици метри наоколо. Като цяло в Китай производството на “фалшиви пчелни пити” се пуска в действие, така че в местните магазини няма проблем да се намери подобно устройство, сглобено буквално на коляното.

8. Прокарайте femtocells

Наскоро някои компании използват фет-клетки – нискоенергийни миниатюрни клетъчни комуникационни станции, които пресичат трафика от мобилни телефони в района на покритие. Тази femtocell ви позволява да записвате обажданията на всички служители на компанията, преди да пренасочите обажданията към базовата станция на клетъчните оператори.

Съответно за подслушването на абоната се изисква да установите вашата femtocell или да разпуснете оригиналната femtocell на оператора.

9. Мобилен комплекс за отдалечено слушане

В този случай радио антената е инсталирана близо до абоната (работи на разстояние до 500 метра). Една насочена антена, свързана към компютъра, прихваща всички сигнали на телефона и в края на работата тя просто се отнема.

За разлика от фалшиви femtocells или троянски е злонамерен потребител не трябва да се притеснявате за това как да пробие в мястото и да зададете Femtocell, а след това я извадете (или премахване на троянеца, оставяйки следа от хакерство).

Възможности на съвременните компютри достатъчно, за да запише GSM сигнал на голям брой честоти и след това да се справи криптиране с помощта на таблици дъга (тук описание на техники, известни на специалистите от Карстен нула).

Ако доброволно носите универсална грешка с вас, тогава автоматично събирате голямо досие върху себе си. Единственият въпрос е кой ще трябва този файл. Но ако е необходимо, тогава той може да го получи без много трудности.