I hjertet af de to-faktor-autentificering er brugen af ikke kun traditionelle bundter “login-password”, men også et ekstra niveau af beskyttelse – den såkaldte anden faktor, besiddelse af, som er nødvendig for at bekræfte at få adgang til en konto eller andre data.

Det enkleste eksempel på tofaktorautentificering, som konstant konfronterer os alle, er tilbagetrækning af kontanter gennem en pengeautomat. For at få penge har du brug for et kort, som du kun har, og en PIN-kode, som du kun ved. Når du har sikret dit kort, vil en hacker ikke være i stand til at hæve penge uden at kende PIN-koden og på samme måde kan ikke få penge ved at kende det, men uden at have et kort.

I samme princip om tofaktorautentificering kan du få adgang til dine konti i sociale netværk, post og andre tjenester. Den første faktor er kombinationen af login og adgangskode, og i den anden parts rolle kan følgende 5 ting virke.

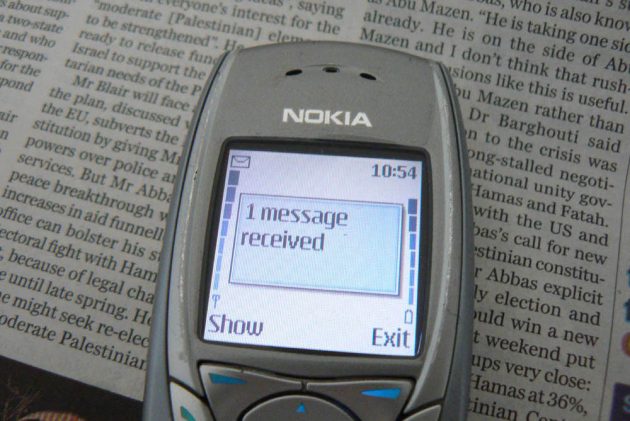

SMS-koder

Bekræftelse ved hjælp af SMS-koder fungerer meget enkelt. Du indtaster som sædvanligt din login og adgangskode, så kommer dit SMS-telefonnummer med en kode, som du skal indtaste for at logge ind på din konto. Det er alt sammen. Næste gang du logger ind, sendes en anden SMS-kode, kun gyldig for den aktuelle session.

fordele

- Generer nye koder, hver gang du logger ind. Hvis angriberne aflytter dit login og adgangskode, kan de ikke gøre noget uden koden.

- Snap til telefonnummer. Uden din telefon kan du ikke indtaste.

mangler

- Hvis der ikke er noget mobilnet signal, kan du ikke logge ind.

- Der er en teoretisk sandsynlighed for at ændre nummeret gennem tjenesten hos operatøren eller medarbejderne i kommunikationssalonerne.

- Hvis du er autoriseret og modtager koder på samme enhed (f.eks. En smartphone), ophører beskyttelsen med at være to-faktor.

Autentificeringsprogrammer

authy.com

authy.comDenne mulighed er meget som den forrige, idet den eneste forskel er, at de i stedet for at modtage koder via SMS genereres på enheden ved hjælp af en speciel applikation (Google Authenticator, Authy). Under konfigurationen modtager du en primærnøgle (oftest i form af en QR-kode), på grundlag af hvilken kryptografiske algoritmer genererer engangsadgangskoder med en gyldighed på 30 til 60 sekunder. Selv hvis man antager, at angribere kan opfange 10, 100 eller endda 1.000 adgangskoder, er det simpelthen umuligt at forudsige med dem, hvad den næste adgangskode vil være.

fordele

- Autentifikatoren behøver ikke et signal fra mobilnetværket, det er nok at oprette forbindelse til internettet under den oprindelige opsætning.

- Støtte til flere konti i en autentificering.

mangler

- Hvis angriberne får adgang til den primære nøgle på din enhed eller ved at hackere serveren, kan de generere fremtidige adgangskoder.

- Når du bruger en autentificering på samme enhed, hvorfra du skal indtaste, går tofaktor tabt.

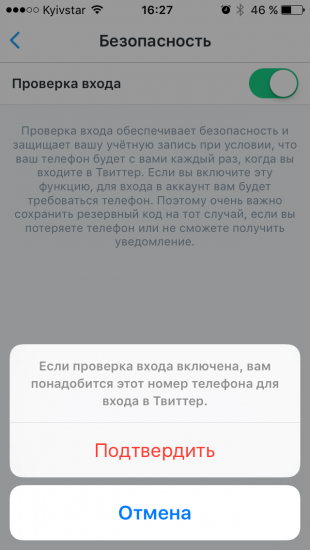

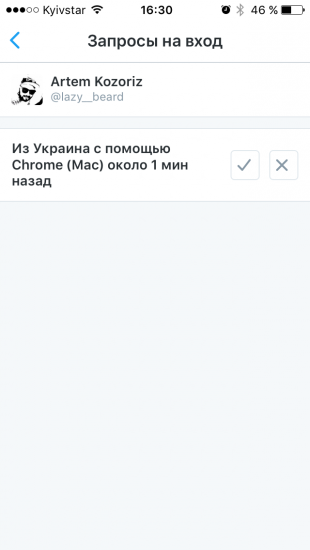

Bekræft login med mobilapps

Denne type autentificering kan kaldes en samling af solyanka fra alle de tidligere. I dette tilfælde skal du i stedet for at anmode om koder eller engangsadgangskoder bekræfte indgangen fra din mobilenhed med det installerede serviceprogram. En privat nøgle er gemt på enheden, som kontrolleres ved hver login. Det virker på Twitter, Snapchat og forskellige online spil. Når du f.eks. Logger ind på din Twitter-konto i webversionen, indtaster du din login og adgangskode, så modtager smarttelefonen en meddelelse med en anmodning om indtastning efter bekræftelse af, hvem dit feed er åbnet i browseren.

fordele

- Du behøver ikke indtaste noget ved indgangen.

- Uafhængighed fra mobilnettet.

- Støtte til flere konti i en applikation.

mangler

- Hvis angriberne opfanger den private nøgle, vil de kunne efterligne dig.

- Betydningen af to-faktor-godkendelse går tabt, når du bruger den samme enhed til at indtaste.

Hardware tokens

Fysiske (eller hardware) tokens er den mest pålidelige måde for tofaktors godkendelse. Som separate enheder vil hardwarebrikker, i modsætning til alle ovennævnte metoder, ikke miste deres tofaktorkomponent på nogen måde. Oftest præsenteres de i form af USB-tastaturer med deres egen processor, der genererer kryptografiske nøgler, der automatisk indtastes, når de er tilsluttet en computer. Valget af nøglen afhænger af den specifikke service. Google anbefaler for eksempel brugen af FIDO U2F-tokens, priserne starter fra $ 6 uden forsendelse.

fordele

- Ingen SMS og applikationer.

- Intet behov for en mobil enhed.

- Det er helt uafhængigt udstyr.

mangler

- Behov for at købe separat.

- Ikke understøttet i alle tjenester.

- Når du bruger flere konti, skal du bære en hel masse tokens.

Backup nøgler

Faktisk er dette ikke en separat metode, men en backup mulighed i tilfælde af tab eller tyveri af smartphone, der leveres med engangskoder eller bekræftelseskoder. Når du konfigurerer tofaktorautentificering i hver tjeneste, får du flere sikkerhedstaster til brug i nødsituationer. Med deres hjælp kan du logge ind på din konto, afmontere tilpassede enheder og tilføje nye. Disse nøgler skal opbevares på et sikkert sted og ikke i form af et screenshot på en smartphone eller en tekstfil på computeren.

Som du kan se, er der nogle nuancer i at bruge to-faktor autentificering, men de virker kun komplicerede ved første øjekast. Hvad skal være det ideelle forhold mellem beskyttelse og bekvemmelighed, alle beslutter sig selv. Men under alle omstændigheder er alle problemer berettiget med hævn, når det gælder sikkerheden for betalingsdata eller personlige oplysninger, der ikke er beregnet til andres øjne.

Hvor det er muligt og nødvendigt at inkludere tofaktorautentificering, samt hvilke tjenester den understøtter, kan du læse her.