En el corazón de la autenticación de dos factores es el uso no sólo de los paquetes tradicionales “login-contraseña”, sino también un nivel adicional de protección – el llamado segundo factor, cuya posesión es necesario confirmar para acceder a una cuenta u otros datos.

El ejemplo más simple de autenticación de dos factores, que enfrenta constantemente a cada uno de nosotros, es la extracción de efectivo a través de un cajero automático. Para obtener dinero, necesita una tarjeta que solo tiene, y un PIN que solo usted conoce. Después de asegurar su tarjeta, el atacante no podrá retirar efectivo sin conocer el código PIN y simplemente no puede conseguir el dinero saberlo, pero no tener la tarjeta.

Con el mismo principio de autenticación de dos factores, puede acceder a sus cuentas en redes sociales, correo y otros servicios. El primer factor es la combinación de inicio de sesión y contraseña, y en el papel del segundo, las siguientes 5 cosas pueden actuar.

Códigos SMS

La confirmación mediante códigos SMS funciona de manera muy simple. Usted, como de costumbre, ingresa su nombre de usuario y contraseña, luego su número de teléfono SMS viene con un código que debe ingresar para iniciar sesión en su cuenta. Eso es todo. La próxima vez que inicie sesión, se enviará otro código de SMS, válido solo para la sesión actual.

Beneficios

- Genera nuevos códigos cada vez que inicies sesión. Si los atacantes interceptan su nombre de usuario y contraseña, no podrán hacer nada sin el código.

- Ajustar al número de teléfono. Sin su teléfono, no puede ingresar.

Desventajas

- Si no hay una señal de red celular, no podrá iniciar sesión.

- Existe una probabilidad teórica de cambiar el número a través del servicio del operador o los empleados de los salones de comunicación.

- Si está autorizado y recibe códigos en el mismo dispositivo (por ejemplo, un teléfono inteligente), entonces la protección deja de ser de dos factores.

Aplicaciones de autenticación

Esta realización es muy similar a la anterior, con la única diferencia de que en lugar de obtener un código por SMS, que se generan en el dispositivo usando una aplicación especial (Google Authenticator, Authy). Durante la instalación, recibirá una clave principal (con mayor frecuencia – en la forma de un código QR), de la que con la ayuda de algoritmos criptográficos para la generación de contraseñas únicas con un periodo de validez de 30 a 60 segundos. Incluso suponiendo que los atacantes puedan interceptar 10, 100 o incluso 1.000 contraseñas, es simplemente imposible predecir con ellos cuál será la próxima contraseña.

Beneficios

- El autenticador no necesita una señal de la red celular, es suficiente con conectarse a Internet durante la configuración inicial.

- Soporte para múltiples cuentas en un autenticador.

Desventajas

- Si los atacantes obtienen acceso a la clave principal en su dispositivo o piratean el servidor, pueden generar contraseñas futuras.

- Cuando se utiliza un autenticador en el mismo dispositivo desde el que se ingresa, se pierde la factorización doble.

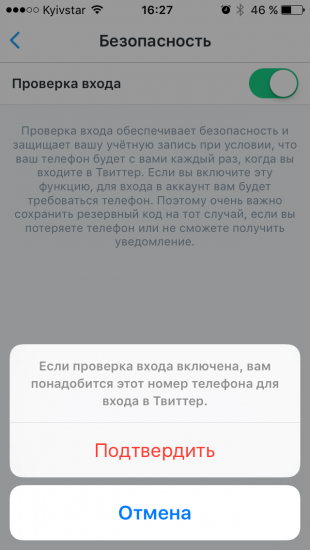

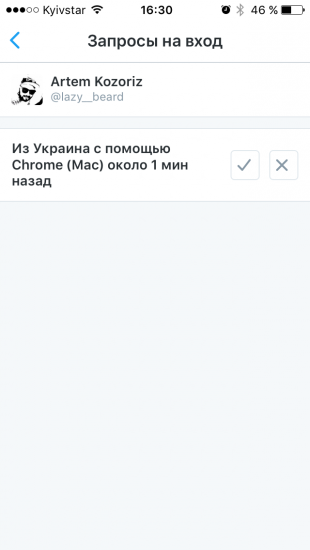

Verificar el inicio de sesión con aplicaciones móviles

Este tipo de autenticación se puede llamar una colección de solyanka de todas las anteriores. En este caso, en lugar de solicitar códigos o contraseñas de un solo uso, debe confirmar la entrada desde su dispositivo móvil con la aplicación de servicio instalada. Se almacena una clave privada en el dispositivo, que se verifica en cada inicio de sesión. Funciona en Twitter, Snapchat y varios juegos en línea. Por ejemplo, al entrar en su Twitter la cuenta en una versión web debe introducir un nombre de usuario y contraseña, y luego en el teléfono inteligente recibe una notificación con una solicitud de entrada después de confirmar que el cinturón se abre en el navegador.

Beneficios

- No necesita ingresar nada en la entrada.

- Independencia de la red celular.

- Soporte para múltiples cuentas en una aplicación.

Desventajas

- Si los atacantes interceptan la clave privada, podrán hacerse pasar por usted.

- El significado de la autenticación de dos factores se pierde cuando se utiliza el mismo dispositivo para ingresar.

Fichas de hardware

Los tokens físicos (o de hardware) son la forma más confiable de autenticación de dos factores. Como dispositivos separados, los tokens de hardware, a diferencia de todos los métodos anteriores, no perderán su componente de dos factores de ninguna manera. Muy a menudo se presentan en forma de llave USB con su propio procesador que genera claves criptográficas que se ingresan automáticamente cuando se conectan a una computadora. La elección de la clave depende del servicio específico. Google, por ejemplo, recomienda el uso de tokens FIDO U2F, precios que comienzan en $ 6 sin envío.

Beneficios

- Sin SMS y aplicaciones.

- No es necesario un dispositivo móvil.

- Es un dispositivo completamente independiente.

Desventajas

- Necesidad de comprar por separado.

- No es compatible con todos los servicios.

- Cuando uses varias cuentas, tendrás que llevar un montón de tokens.

Teclas de respaldo

De hecho, este no es un método diferente, sino una opción de respaldo en caso de pérdida o robo del teléfono inteligente, que viene con contraseñas de un solo uso o códigos de confirmación. Al configurar la autenticación de dos factores en cada servicio, se le proporcionan varias claves de respaldo para usar en situaciones de emergencia. Con su ayuda, puede iniciar sesión en su cuenta, desatar dispositivos personalizados y agregar nuevos. Estas claves deben almacenarse en un lugar seguro, y no en forma de una captura de pantalla en un teléfono inteligente o un archivo de texto en la computadora.

Como puede ver, existen algunos matices en el uso de la autenticación de dos factores, pero parecen complicados solo a primera vista. Cuál debería ser la proporción ideal de protección y conveniencia, todo el mundo decide por sí mismo. Pero en cualquier caso, todos los problemas se justifican con una venganza en lo que respecta a la seguridad de los datos de pago o información personal no destinados a los ojos de otras personas.

Donde sea posible y necesario incluir la autenticación de dos factores, así como los servicios que admite, puede leer aquí.