1. SORM – האזנת סתר רשמית

הדרך הברורה ביותר היא האזנות סתר של המדינה.

במדינות רבות בעולם, חברות הטלפון מחויבות לספק גישה לקווי טלפון עבור הרשויות המוסמכות. לדוגמה, ברוסיה, בפועל, זה נעשה מבחינה טכנית באמצעות SORM – מערכת של אמצעים טכניים כדי לספק את הפונקציות של פעולות החיפוש המבצעית.

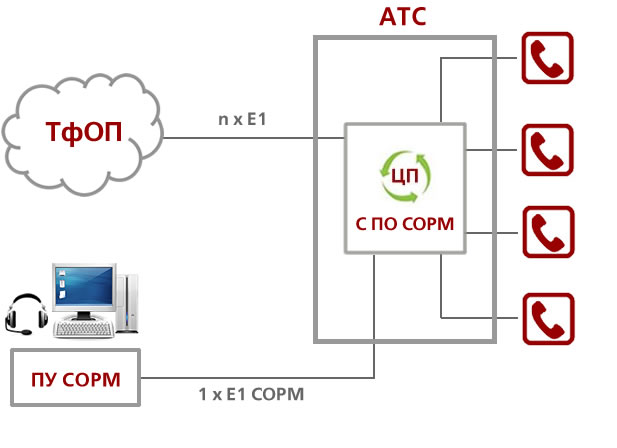

כל מפעיל חייב להתקין מודול SORM משולב על PBX שלו.

אם מפעיל הטלקום לא התקין על ציוד PBX שלו כדי לצותת לכל הטלפונים של המשתמשים, הרישיון שלה ברוסיה יבוטל. תוכניות דומות של האזנות סתר הן פעילות בקזחסטן, אוקראינה, ארצות הברית, בריטניה (תוכנית המודרנית של יירוט, טמפורא) ומדינות אחרות.

כולם מכירים את המכירות של פקידי ממשלה וקציני מודיעין. אם יש להם גישה למערכת “מצב אלוהים”, אז תמורת תשלום מתאים אתה יכול גם לקבל את זה. כמו בכל מערכות המדינה, ב SORM הרוסי – בלגן גדול בדרך כלל razdolbaystvo רוסית. רוב הטכנאים למעשה יש כישורים נמוכים מאוד, אשר מאפשר גישה לא מורשית למערכת מעיניהם של השירותים המיוחדים עצמם.

מפעילי תקשורת אינם שולטים מתי ומי המנויים מקשיבים על קווי SORM. המפעיל אינו בודק אם יש צו בית משפט עבור משתמש מסוים כדי לצלם.

“אתה לוקח תיק פלילי על החקירה של קבוצה פלילית מאורגנת, אשר מפרטת 10 נושאים. עליך להקשיב לאדם שאינו קשור לחקירה זו. אתה פשוט לסיים את המספר הזה ולומר שיש לך מידע אופרטיבי כי זהו מספר אחד המנהיגים של קבוצה פלילית “, אומר אנשים בעלי ידע מהאתר” Agentura.ru “.

לכן, באמצעות SORM אתה יכול להקשיב לכל אדם על בסיס “לגיטימי”. זהו קשר כה מאובטח.

2. האזנה באמצעות המפעיל

מפעילים סלולאריים באופן כללי, ללא בעיות, צופים ברשימת השיחות ובהיסטוריה של תנועות הטלפון הסלולרי, הרשומות בתחנות בסיס שונות במיקומה הפיזי. כדי לקבל רשומות שיחה, כמו בשירותים המיוחדים, על המפעיל להתחבר למערכת SORM.

על פי החוקים הרוסיים החדשים, המפעילים יידרשו לאחסן הקלטות שמע של כל השיחות של המשתמשים מחצי שנה עד שלוש שנים (התאריך המדויק מתנהל כעת). החוק נכנס לתוקף בשנת 2018.

3. חיבור לרשת האות SS7

לדעת את מספר הקורבן, ניתן להאזין לטלפון על ידי התחברות למפעיל הרשת של הרשת הסלולרית באמצעות פגיעות בפרוטוקול איתות SS7 (מערכת איתות מס ‘7).

מומחי אבטחה מתארים טכניקה זו בדרך זו.

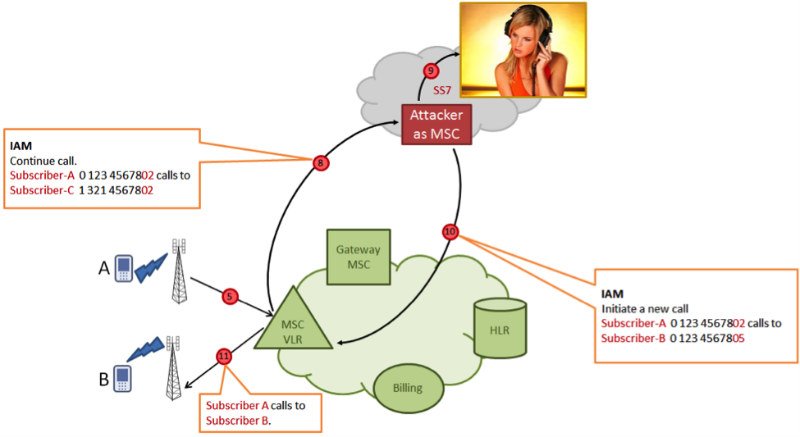

התוקף רוכב על רשת איתות SS7, שבה הערוץ שולח הודעת איתות שולחת ניתוב מידע עבור SM (SRI4SM), המציין כפרמטר את מספר הטלפון של א המשתמשים תקף בתגובת התוקף הביתה הרשת של המנוי שולח כמה מידע טכני: IMSI (זהות המנוי הבינלאומית) ואת הכתובת של מתג MSC המשרת כיום את המנוי.

הבא, תוקף עם הודעה כנס מנוי נתונים (ISD) מציג את הפרופיל המנוי מעודכן נתוני VLR משתנה בה את הכתובת של מערכת החיוב להתייחס, מערכות psevdobillingovoy משלהם. ואז, כאשר המפלגה התקפה עושה שיחה יוצאת, זה הופך את המתג במקום מערכת החיוב בפועל למערכת של התקפה שנותנת הוראה לעבור להפנות את השיחה לצד שלישי, שוב בשליטת תוקף. בשיחת ועידת הצד שלישית זה קורית משלושה מנויים, שניים מהם אמיתי (המתקשר A ו- B הנקרא) ואת הפורץ השלישי המוטבע ובלתי מורשה יכול להאזין ולהקליט את השיחה.

התוכנית היא די עובד. מומחים אומרים כי בעת פיתוח רשת האות SS7, היא לא כללה מנגנונים להגנה מפני התקפות כאלה. ההנחה היתה כי מערכת זו כבר סגורה ומוגנת מפני חיבור חיצוני, אבל בפועל התוקף יכול למצוא דרך להצטרף לרשת איתות זה.

אתה יכול להתחבר לרשת SS7 בכל מדינה בעולם, למשל, במדינה אפריקאית ענייה, ותהיה לך גישה למתגים מכל המפעילים ברוסיה, ארה”ב, אירופה ומדינות אחרות. שיטה זו מאפשרת לך להקשיב לכל מנוי בעולם, אפילו בצד השני של העולם. יירוט של SMS נכנס של כל מנוי נעשה גם פשוט כמו העברת היתרה באמצעות USSD בקשה (לפרטים נוספים לראות את הנאום של סרגיי Puzankov ו דמיטרי Kurbatov בכנס PHDays IV פריצה).

.4 חיבור לכבל

ממסמכי אדוארד סנודן נודע כי שירותי המודיעין לא רק “רשמיים” מקשיבים לטלפונים באמצעות מתגי תקשורת, אלא גם מתחברים ישירות לסיבים, ומקליטים את כל התנועה בשלמותה. זה מאפשר לך להקשיב למפעילים זרים שאינם מאפשרים לך להתקין באופן רשמי ציוד ההאזנה על PBX שלהם.

זה כנראה נוהג נדיר למדי עבור ריגול בינלאומי. מאז חילופי הטלפון ברוסיה ולכן בכל מקום הוא ציוד ההאזנה, אין צורך מיוחד להתחבר הסיבים. אולי, זה הגיוני להשתמש בשיטה זו רק ליירט ולהקליט תנועה ברשתות מקומיות על חילופי טלפון אוטומטיים מקומיים. לדוגמה, כדי להקליט משא ומתן פנימי בחברה, אם הם מיושמים בתוך PBX מקומי או באמצעות VoIP.

5. התקנת טרויאני מרגלים

ברמה הביתית, הדרך הקלה ביותר להקשיב לשיחות של המשתמש בטלפון הנייד, סקייפ ותוכניות אחרות היא פשוט להתקין את הסוס הטרויאני על הטלפון החכם שלו. שיטה זו זמינה לכולם, היא אינה דורשת את הסמכות של השירותים המיוחדים של המדינה או את החלטת בית המשפט.

בחו”ל, רשויות אכיפת החוק לעיתים קרובות לרכוש סוסים טרויאניים מיוחדים המשתמשים פגיעויות 0day לא ידוע ב- Android ו- iOS להתקנת תוכניות. סוסים טרויאניים כאלה על ידי סדר של מבנים כוח מפותחים על ידי חברות כמו גמא הקבוצה (FinFisher טרויאני).

רשויות אכיפת החוק הרוסי אין טעם לשים סוסים טרויאניים, אלא אם כן יש צורך להפעיל את המיקרופון של הטלפון החכם ולהקליט, גם אם המשתמש לא מדבר בטלפון הנייד. במקרים אחרים, עם האזנת סתר הוא מטופל באופן מושלם SORM. לכן, שירותים מיוחדים הרוסית לא פעיל להציג סוסים טרויאניים. אבל לשימוש לא רשמי זה כלי פריצה מועדף.

נשים רוצות על בעליהן, אנשי עסקים לומדים את פעילותם של המתחרים. ברוסיה, תוכנות טרויאניות נעשה שימוש נרחב עבור האזנת סתר על ידי לקוחות פרטיים.

הסוס הטרויאני מותקן בטלפון החכם בדרכים שונות: באמצעות עדכון תוכנה מזויף, באמצעות דואר אלקטרוני עם יישום מזויף, באמצעות פגיעות ב- Android או בתוכנות פופולריות כגון iTunes.

פגיעויות חדשות בתוכניות נמצאות פשוטו כמשמעו כל יום, ואז לאט לאט לאט לאט. לדוגמה, Trojan FinFisher הותקן באמצעות פגיעות ב- iTunes, אשר אפל לא נסגר מ 2008 עד 2011. דרך חור זה היה אפשר להתקין על המחשב של הקורבן כל תוכנה מטעם אפל.

אולי, על הטלפון החכם שלך מותקן כבר סוס טרויאני. אתה לא חושב כי הסוללה של הטלפון החכם יש לאחרונה משוחרר קצת יותר מהר ממה שהוא צריך להיות?

6. מעדכן את היישום

במקום להתקין תוקף טרויאני תוכנות ריגול מיוחד יכול לעשות יותר חכם: לבחור את היישום שאתה מתקין מרצון על הטלפון החכם שלך, ולאחר מכן לתת לו סמכויות מלאות לקבל גישת שיחות טלפון, הקלטת שיחות והעברת נתונים לשרת מרוחק.

לדוגמה, זה יכול להיות משחק פופולרי כי הוא מופץ דרך “שמאל” ספריות של יישומים ניידים. במבט ראשון, את המשחק הרגיל, אבל עם פונקציה של האזנת סתר והקלטת שיחות. מאוד נוח. המשתמש עצמו מאפשר לתוכנית להיכנס לאינטרנט, שם היא שולחת קבצים עם שיחות מוקלטות.

כאפשרות, ניתן להוסיף פונקציונליות יישום זדוני כעדכון.

7. תחנת מזויפת בסיס

לתחנת בסיס מזויפת יש אות חזק יותר מאשר BS אמיתי. בשל כך, זה מיירט התנועה המנוי ומאפשר לך לתפעל נתונים בטלפון. זה ידוע כי תחנות בסיס שקר נמצאים בשימוש נרחב על ידי רשויות אכיפת החוק בחו”ל.

בארה”ב, המודל של BS מזויפים בשם StingRay הוא פופולרי.

ולא רק רשויות אכיפת החוק להשתמש התקנים כאלה. לדוגמה, סוחרים בסין משתמשים לעתים קרובות בס מזויפים כדי לשלוח דואר זבל בדואר אלקטרוני לטלפונים ניידים שנמצאים ברדיוס של מאות מטרים מסביב. בדרך כלל בסין, הייצור של “חלות דבש מזויפות” הוא הניח על הזרם, ולכן בחנויות המקומיות אין בעיה למצוא מכשיר דומה התאספו פשוטו כמשמעו על הברך.

8. פריצה femtocells

לאחרונה, חלק מהחברות משתמשות femtocells – תחנות כוח מיניאטורי תחנות כוח מיניאטורי נמוך, אשר ליירט את התנועה טלפונים ניידים באזור הכיסוי. זה femtocell מאפשר לך להקליט שיחות של כל העובדים של החברה לפני הפניה מחדש שיחות לתחנת הבסיס של מפעילי הסלולר.

לפיכך, עבור האזנת סתר של המנוי הוא נדרש להקים femtocell שלך או לפצח את femtocell המקורי של המפעיל.

9. מורכבים ניידים להאזנה מרחוק

במקרה זה, אנטנת הרדיו מותקנת ליד המנוי (פועלת במרחק של עד 500 מטר). אנטנה כיוונית, המחוברת למחשב, מיירטת את כל האותות של הטלפון, ובסוף העבודה הוא פשוט נלקח משם.

בניגוד femtocells מזויף או טרויאני הוא משתמש זדוני לא צריך לדאוג איך לפרוץ למקום וקבע את Femtocell, ולאחר מכן להסיר אותו (או להסיר את הטרויאני, בלי להשאיר עקבות של פריצה).

היכולות של המחשבים המודרניים מספיקים כדי להקליט אות GSM על מספר רב של תדרים, ולאחר מכן לפצח הצפנה באמצעות טבלאות הקשת (הנה תיאור של הטכניקה ממומחה ידוע בתחום Carsten Zero).

אם אתה מרצון לשאת באג אוניברסלי איתך, ואז באופן אוטומטי לאסוף תיק גדול על עצמך. השאלה היחידה היא מי צריך את הקובץ הזה. אבל אם יש צורך, אז הוא יכול לקבל את זה בלי הרבה קושי.