1. SORM – hivatalos csevegés

A legnyilvánvalóbb az állam hivatalos beavatkozása.

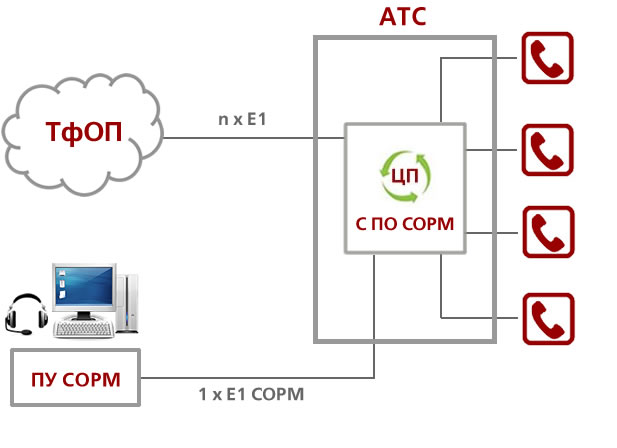

A világ számos országában a telefonos társaságok kötelesek hozzáférni a telefonvonalhoz az illetékes hatóságokhoz. Például Oroszországban a gyakorlatban ez technikailag a SORM-on keresztül valósul meg – olyan technikai eszközrendszer, amely az operatív keresés funkcióinak ellátását biztosítja.

Minden üzemeltetőnek telepítenie kell az integrált SORM modult az alközponthoz.

Ha a távközlési szolgáltató nem telepítette az alközponti berendezéseket az összes felhasználó telefonjának lehallgatására, az engedélyt Oroszországban törlik. A csengéscsillapítás hasonló programjai Kazahsztánban, Ukrajnában, az Egyesült Államokban, az Egyesült Királyságban (Interception Modernization Program, Tempora) és más országokban is aktívak.

Mindenki ismeri a kormányzati tisztviselők és hírszerző tisztviselők értékesítését. Ha az “Isten módban” férnek hozzá a rendszerhez, akkor a megfelelő díjért is hozzájuthat hozzá. Mint minden állami rendszerben, az orosz SORM – egy nagy rendetlenség és tipikusan az orosz razdolbaystvo. A legtöbb technikus nagyon alacsony képzettséggel rendelkezik, ami lehetővé teszi a rendszerhez való jogosulatlan hozzáférést a speciális szolgáltatások által észrevétlenül.

A kommunikációs szolgáltatók nem ellenőrzik, hogy az előfizetők mikor és melyiken hallgatják meg a SORM vonalakat. Az üzemeltető nem ellenőrzi, hogy van-e bírósági végzés egy adott felhasználó számára a csevegésre.

“Bűnügyi ügyet vádolsz egy szervezett bűnözői csoport kivizsgálásáról, amely 10 kérdést sorol fel. Olyan személyt kell hallgatnia, aki nem kapcsolódik ehhez a nyomozáshoz. Csak fejezze be ezt a számot, és mondja el, hogy operatív információkkal rendelkezik, hogy ez egy bűnözői csoport egyik vezetője, “mondják a szakértők az” Agentura.ru “webhelyről.

Így a SORM-n keresztül bárki meghallgathatja a “legitim” okokat. Ez egy ilyen biztonságos kapcsolat.

2. Hallgatás az operátoron keresztül

A mobiltelefon-szolgáltatók általában gond nélkül figyelik a hívások listáját és a mobiltelefon-mozgások történetét, amelyet a különböző bázisállomásokon tárolnak fizikai helyükön. A hívásrekordok fogadásához, a speciális szolgáltatásokhoz hasonlóan, az üzemeltetőnek kapcsolódnia kell a SORM rendszerhez.

Az új orosz törvények értelmében a szolgáltatóknak hat hónapról három évre kell tárolniuk az összes felhasználói beszélgetés hangfelvételét (a pontos dátumot most tárgyalják). A törvény 2018-ban lép hatályba.

3. Csatlakozás az SS7 jelhálózathoz

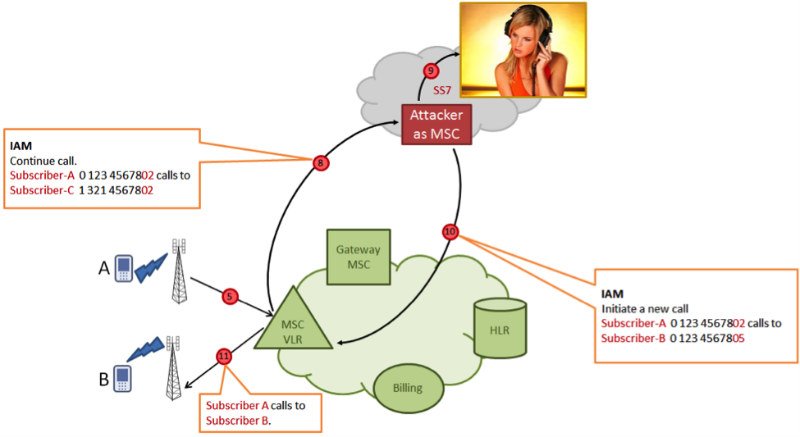

Az áldozat számának ismeretében lehetővé válik a telefon hallgatása, ha az SS7 jelző protokoll (7. jelzőrendszer) sebezhetősége révén a mobilhálózat üzemeltetőjéhez csatlakozik.

A biztonsági szakemberek így írják le ezt a technikát.

A támadó becsomagolják a SS7 jelző hálózat, amelyben az adó elküldi a jelző üzenet küldése Routing Info For SM (SRI4SM), jelezve, mint a paraméter a telefonszámát megtámadta felhasználó A. válaszul az előfizető otthoni hálózat támadó Egy küld néhány technikai információ: IMSI (International Subscriber Identity) és az MSC kapcsoló címét, amely jelenleg az előfizetőt szolgálja.

Ezután a támadó egy üzenet beszúrása előfizetői adatok (ISD) bevezeti a VLR adatbázis frissített előfizetői profil változik meg a címét, a számlázási rendszer, hogy foglalkozzanak saját, psevdobillingovoy rendszereket. Aztán, amikor a megtámadott fél tesz egy kimenő hívás, akkor bekapcsolja a kapcsolót, hanem a tényleges számlázási rendszer rendszerét támadás, hogy ad egy irányelv váltani irányítja át a hívást egy harmadik fél, ismét a támadó kezeli. Ezen harmadik fél konferenciahívás ment három tag, melyek közül kettő igazi (hívó és a hívott A B) és a beágyazott harmadik és illetéktelen behatoló lehet hallgatni, és rögzíti a beszélgetést.

A rendszer nagyon jól működik. Szakértők szerint az SS7 jelhálózat fejlesztésekor nem tartalmaztak olyan mechanizmusokat, amelyek védelmet nyújtanak az ilyen támadásokkal szemben. Feltételezték, hogy ez a rendszer már zárt és védett a külső kapcsolatból, de a gyakorlatban a támadó megtalálja a módját, hogy csatlakozzon ehhez a jelzőhálózathoz.

Csatlakozhat az SS7 hálózathoz a világ bármely országában, például egy szegény afrikai országban, és hozzáférést kaphat az összes operátorhoz Oroszországban, az Egyesült Államokban, Európában és más országokban. Ez a módszer lehetővé teszi, hogy hallgassa a világ bármely előfizetőjét, még a világ másik felén is. Lefoglaló bejövő SMS bármilyen telefonról is végzett elemi, valamint egyenleg átutalás USSD-kérés (a részleteket lásd a bemutató Szergej és Dmitrij Kurbatov Puzankova a hacker konferencián PHDays IV).

4. Csatlakoztassa a kábelt

A dokumentumok Edward Snowden ismertté vált, hogy a hírszerző ügynökségek nem csak a „hivatalosan” hallgatni telefonon keresztül kommunikáció kapcsoló, hanem közvetlenül kapcsolódik a rost, a felvétel minden forgalmat teljesen. Ez lehetővé teszi, hogy meghallgassa azokat a külföldi szolgáltatókat, akik nem engedik Önnek, hogy hivatalosan telepítse a hallgató berendezéseit az alközponthoz.

Ez valószínűleg meglehetősen ritka gyakorlat a nemzetközi kémkedés számára. Mivel az oroszországi telefonközpont, és így mindenütt a hallókészülék, nincs különösebb igény a szálhoz való csatlakozásra. Talán érdemes ezt a módszert csak a helyi automatikus telefonközpontok helyi hálózatokban történő forgalmának elfogására és rögzítésére használni. Például belső tárgyalások rögzítése a vállalatnál, ha helyi PBX-en vagy VoIP-on keresztül valósulnak meg.

5. A Spy trójai telepítése

A háztartás szintjén a mobiltelefon, a Skype és más programok felhasználói beszélgetésének legegyszerűbb módja a trójai telepítése az okostelefonra. Ez a módszer mindenki számára elérhető, nem igényli az állami különszolgáltatások vagy a bírósági határozat joghatóságát.

Külföldön a bűnüldöző szervek gyakran vásárolnak olyan speciális trójai programokat, amelyek az ismeretlen, 0 napos sebezhetőséget használják az Android és az iOS rendszeren a programok telepítéséhez. Az ilyen trójaiak a hatalmi struktúrák sorrendjét olyan vállalatok fejlesztik ki, mint a Gamma Group (FinFisher Trojan).

Az orosz bűnüldöző szerveknek nincs sok értelme a trójaiaknak, hacsak nem szükséges az okostelefon mikrofonjának és felvételének aktiválása, még akkor is, ha a felhasználó nem beszél a mobiltelefonon. Más esetekben, a wiretap tökéletesen kezeli a SORM. Ezért az orosz speciális szolgáltatások nem aktívan vezetik be a trójai programokat. De nem hivatalos használatra ez egy kedvenc hacker eszköz.

A feleségek kémkednek férjükön, üzletemberek tanulmányozzák a versenytársak tevékenységét. Oroszországban a trójai programokat széles körben használják a privát ügyfelek által történő lehallgatáshoz.

A trójai több okból is telepítve vannak az okostelefonon: egy hamis szoftverfrissítésen keresztül, hamis alkalmazással, e-mailen keresztül az Android vagy az olyan népszerű szoftverek, mint az iTunes, sebezhetőségén keresztül.

A programokban található új sebezhetőségeket naponta szó szerint találják meg, majd nagyon lassan leállnak. Például a Trójai FinFisher az iTunes biztonsági résén keresztül került telepítésre, amelyet az Apple 2008 és 2011 között nem zárult le. Ezen a lyukon keresztül az Apple nevében bármilyen szoftver telepíthető az áldozat számítógépére.

Talán az okostelefonon már telepített egy trójai. Nem gondoltad, hogy az okostelefon akkumulátorát a közelmúltban egy kicsit gyorsabban engedték le, mint amilyennek lennie kellene?

6. Az alkalmazás frissítése

Telepítése helyett speciális kémprogram trójai támadók többre okos: válassza ki az alkalmazást, amit önként telepíteni a smartphone, majd adjon neki teljes hatóságnak, hogy hozzáférjen a telefonhívások, hívás felvétel és adatátvitel egy távoli szerverre.

Például ez lehet egy népszerű játék, amelyet a mobilalkalmazások “baloldali” könyvtárain keresztül terjesztenek. Első pillantásra a szokásos játék, de a csevegés és a beszélgetések rögzítése. Nagyon kényelmes. A felhasználó maga lehetővé teszi a program online elérését, ahol fájlokat küld a rögzített beszélgetésekkel.

Választható módon a rosszindulatú alkalmazásfunkció frissítésként hozzáadható.

7. Hamis bázisállomás

A hamisított bázisállomás erősebb jelet kapott, mint egy valódi BS. Emiatt elhallgatja az előfizetői forgalmat, és lehetővé teszi a telefonon lévő adatok kezelését. Ismeretes, hogy a hamis bázisállomásokat a külföldi bűnüldöző szervek széles körben használják.

Az Egyesült Államokban a hamis BS StingRay nevű modellje népszerű.

És nem csak a bűnüldöző szervek használják ezeket az eszközöket. Például a kereskedők Kínában gyakran használták a hamis BS-t a tömeges levélszemétre a mobiltelefonok számára, amelyek több száz méter sugarú körön belül vannak. Általában Kínában “hamis méhsejtek” gyártása kerül forgalomba, ezért a helyi boltokban nincs probléma, hogy egy hasonló eszközt találjunk, amelyet szó szerint a térdre szereltünk.

8. Femtocellák hackelése

A közelmúltban egyes vállalatok femtocellákat – alacsony teljesítményű miniatűr cellás kommunikációs állomásokat – használnak, amelyek lefedik a forgalmat a mobiltelefonokról a lefedett területen. Ez a femtocell lehetővé teszi a vállalat összes alkalmazottjának felhívását, mielőtt átirányítja a hívásokat a mobilszolgáltatók bázisállomására.

Ennek megfelelően az előfizető lehallgatásához meg kell teremteni a femtocelljaidat, vagy meg kell szakítani az operátor eredeti femtocellját.

9. Mobil komplex távoli hallgatáshoz

Ebben az esetben a rádióantenna az előfizető közelében kerül telepítésre (akár 500 méteres távolságig is működik). A számítógéppel összekapcsolt irányított antennát elfogni fog a telefon minden jele, és a munka végén egyszerűen elvesznek.

Ellentétben a hamis femtocellákról vagy trójai egy rosszindulatú felhasználónak nem kell aggódnia, hogyan lehet megtörni a helyére, és a femtocellához, majd távolítsa el (vagy távolítsa el a trójai, nem hagy nyomot a hackelés).

A modern PC-k képességei elegendőek ahhoz, hogy nagyszámú frekvencián rögzítsék a GSM jelet, majd feltörjék a titkosítást szivárványtáblák segítségével (itt a technika leírása egy jól ismert szakembertől a Carsten Zero területén).

Ha Ön önként viseli az univerzális hibát veled, akkor automatikusan gyűjt egy nagy dossziét önmagára. Az egyetlen kérdés, hogy ki lesz szüksége erre a fájlra. De ha szükséges, akkor sok nehézség nélkül el tudja érni.