В сърцето на удостоверяване на двуфакторна е използването не само на традиционните връзки “вход-парола”, но и допълнително ниво на защита – така наречения втори фактор, притежаването на които е необходимо да се потвърди да получат достъп до профил или други данни.

Най-простият пример за удостоверяване с две фактори, който постоянно се сблъсква с всеки от нас, е изтеглянето на пари в брой чрез банкомат. За да получите пари, имате нужда от карта, която имате само, и PIN, който само вие знаете. След като сте си осигурили картата, нападателят няма да може да тегли пари, без да знае ПИН кода и по същия начин не може да получи пари, знаейки го, но без да има карта.

По същия принцип на удостоверяване с две фактори можете да осъществите достъп до профилите си в социални мрежи, поща и други услуги. Първият фактор е комбинацията между вход и парола, а в ролята на втората, следните 5 неща могат да действат.

SMS-кодове

Потвърждението чрез SMS-кодове работи много просто. Вие, както обикновено, въведете данните за вход и паролата си, а след това вашият телефонен номер за SMS е с код, който трябва да въведете, за да влезете в профила си. Това е всичко. Следващия път, когато влезете, се изпраща друг SMS код, валиден само за текущата сесия.

предимства

- Генерирайте нови кодове всеки път, когато влезете. Ако нападателите прехванат вашето потребителско име и парола, те не могат да правят нищо без кода.

- Прихващане към телефонния номер. Без вашия телефон не можете да влезете.

недостатъци

- Ако няма сигнал за клетъчна мрежа, няма да можете да влезете.

- Има теоретична вероятност за промяна на номера чрез услугата на оператора или служителите на комуникационните салони.

- Ако сте упълномощени и получавате кодове на едно и също устройство (например смартфон), защитата престава да бъде двуфакторен.

Приложения за удостоверяване

authy.com

authy.comТова изпълнение е до голяма степен подобен на предишния, с единствената разлика, че вместо за получаване на код от SMS, те са генерирани от устройството с помощта на специално приложение (Google Authenticator, Authy). По време на настройката, ще получите основен ключ (най-често – под формата на QR-код), от който с помощта на криптографски алгоритми за генериране на уникални пароли със срок на валидност от 30 до 60 секунди. Дори ако приемем, че нападателите ще имат възможност да се намеси на 10, 100 или дори 1000 паролите да се предскаже с тях, каква ще бъде следващата паролата, просто невъзможно.

предимства

- Автентификаторът няма нужда от сигнал от клетъчната мрежа, достатъчно е да се свържете с интернет по време на първоначалната настройка.

- Поддръжка на няколко профила в един идентификатор.

недостатъци

- Ако нападателите получат достъп до основния ключ на устройството ви или чрез хакер на сървъра, те могат да генерират бъдещи пароли.

- Когато използвате идентификатор на едно и също устройство, откъдето да влезете, загубата на две фактори е загубена.

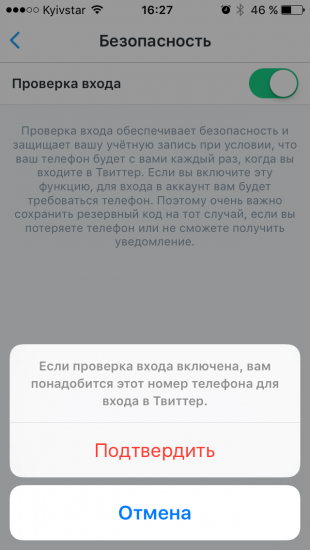

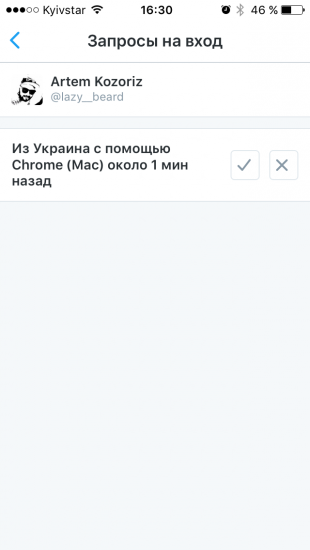

Потвърдете влизането с мобилни приложения

Този тип удостоверяване може да се нарече колекция от solyanka от всички предишни. В този случай, вместо кодовете за искане или еднократни пароли, трябва да потвърдите участието си с мобилни устройства с прилагането на услуги. На устройството се съхранява частен ключ, който се проверява при всяко влизане. Той работи на Twitter, Snapchat и различни онлайн игри. Например, когато въвеждате Twitter-акаунт в уеб версия, можете да въведете потребителско име и парола, а след това на смартфона получите известие с искане за въвеждане, след което потвърждава, че колана се отваря в браузъра.

предимства

- Не е нужно да въвеждате нищо на входа.

- Независимост от клетъчната мрежа.

- Поддръжка на няколко профила в едно приложение.

недостатъци

- Ако нападателите прехванат частния ключ, те ще могат да се представят за вас.

- Значението на двуфакторното удостоверяване се губи, когато се използва едно и също устройство за въвеждане.

Хардуерни символи

Физическите (или хардуерните) символи са най-надеждният начин за удостоверяване с две фактори. Като отделни устройства хардуерните символи, за разлика от всички по-горе методи, няма да загубят своя двуфакторен компонент по никакъв начин. Най-често те се представят под формата на USB клавиатури със собствен процесор, който генерира криптографски ключове, които се въвеждат автоматично, когато са свързани към компютър. Изборът на ключ зависи от конкретната услуга. Google например препоръчва използването на жетони FIDO U2F, като цените започват от $ 6 без корабоплаването.

предимства

- Няма SMS и приложения.

- Няма нужда от мобилно устройство.

- Това е напълно независимо устройство.

недостатъци

- Трябва да купувате отделно.

- Не се поддържа във всички услуги.

- Когато използвате няколко профила, ще трябва да носите цял куп от символи.

Резервни ключове

Всъщност това не е отделен метод, а вариант за архивиране в случай на загуба или кражба на смартфона, който се доставя с еднократни пароли или кодове за потвърждение. Когато конфигурирате двуфакторното удостоверяване във всяка услуга, получавате няколко резервни клавиша за използване в аварийни ситуации. С тяхна помощ можете да влезете в профила си, да премахнете персонализираните устройства и да добавяте нови. Тези ключове трябва да се съхраняват на сигурно място, а не под формата на екранна снимка на смартфон или текстов файл на компютъра.

Както можете да видите, използването на двуфакторна автентикация, има някои нюанси, но те изглежда да е трудно само на пръв поглед. Какво трябва да бъде идеалното съотношение на защита и удобство, всеки реши за себе си. Но във всеки случай, всички проблеми са повече от оправдани, когато става въпрос за сигурността на данните за плащане или лична информация, която не е предназначена за любопитни погледи.

Където е възможно и необходимо да включите двуфакторна автентификация, както и какви услуги поддържа, можете да прочетете тук.